Seit unserer letzten Übersicht über die souveränen Clouds Ende 2023 hat sich einiges getan. Zudem gab es Feedback von den US-Clouds und der Open-Source-Community. Daher wurde es Zeit, unsere Marktübersicht auf einen aktuellen Stand zu bringen.

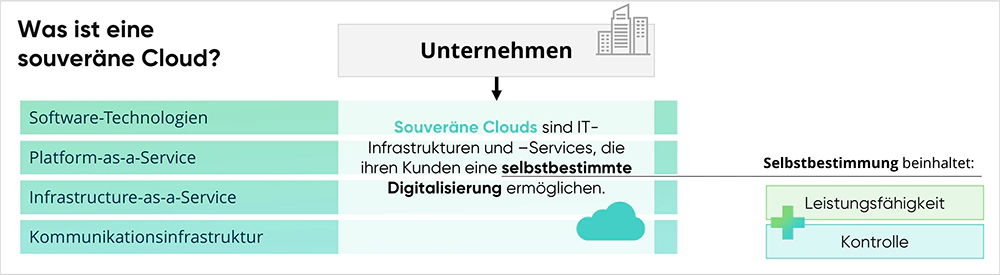

Was ist eine souveräne Cloud?

Einerseits gibt es sehr viele Definitionen der Begriffe „Digitale Souveränität“ und „souveräne Cloud“, andererseits sind beide Termini intuitiv für die wenigsten Menschen begreifbar. Auf cloud ahead fokussieren wir uns auf die Anwenderperspektive, denn nicht die Cloud selbst muss souverän sein, sondern dessen Anwenderunternehmen:

„Souveräne Clouds sind IT-Infrastrukturen und -Services, die ihren Kunden eine selbstbestimmte Digitalisierung ermöglichen.“

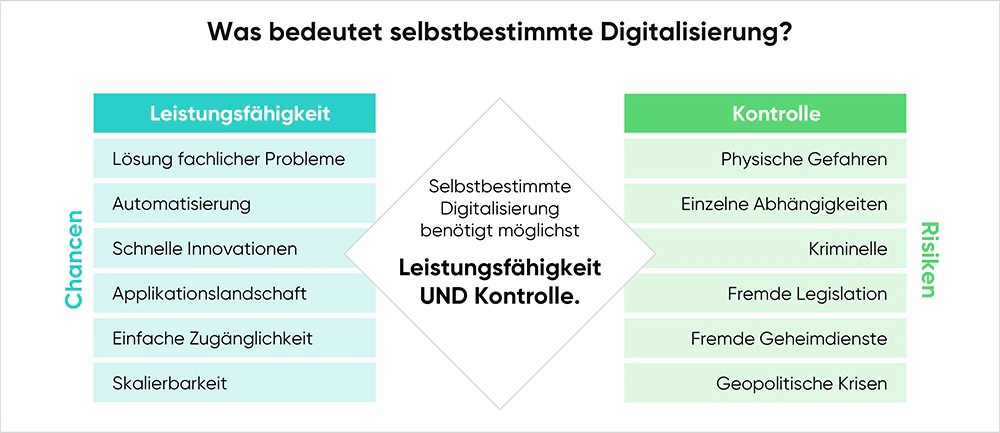

Digitale Selbstbestimmung im 21. Jahrhundert bedeutet für Unternehmen wie Verwaltungen: Die Chancen der Digitalisierung für sich selbst nutzen und gleichzeitig die Risiken kontrollieren. Es geht aus unserer Sicht also bei Souveränität gleichermaßen um Leistungsfähigkeit UND Kontrolle.

Deutschland etwa wäre digital souverän, wenn es seinen BürgerInnen eine digital leistungsfähige Verwaltung böte UND ein hohes Maß an Kontrolle über die digitale Wertschöpfungskette ausübte. Grafik 2 zeigt die entsprechenden Chancen und Risiken der Souveränität im Detail.

Für Details dazu empfehlen wir unser Whitepaper.

Deutschland möchte die IT-Wertschöpfung kontrollieren

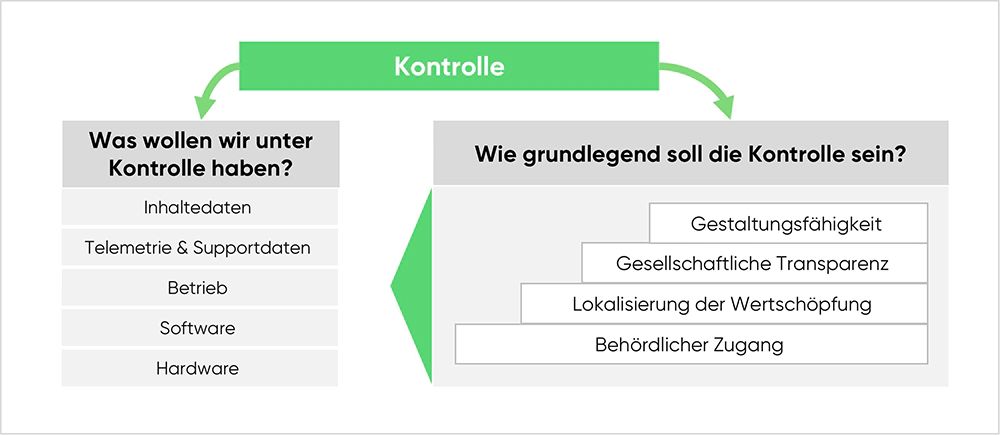

Aus der Idee der Wertschöpfungskontrolle leiten sich zwei Fragen ab: Was möchten wir unter Kontrolle halten und wie grundlegend soll diese Kontrolle sein?

- Was: Hier geht es um Inhaltedaten, Telemetrie- und Supportdaten, den Betrieb sowie Hard- und Software.

- Wie: An dieser Stelle fordern Behörden als Erstes in der Regel Zugang zu den Daten. Zudem machen sie Detailvorgaben insbesondere zum Betrieb (siehe rote Linien). Beides funktioniert deutlich besser, wenn die Wertschöpfung lokal in Europa stattfindet. Darüber hinaus fordert die Open-Source-Community gesellschaftliche Transparenz durch die allgemeine Offenlegung von Code und Betriebswissen sowie die Möglichkeit mitzugestalten.

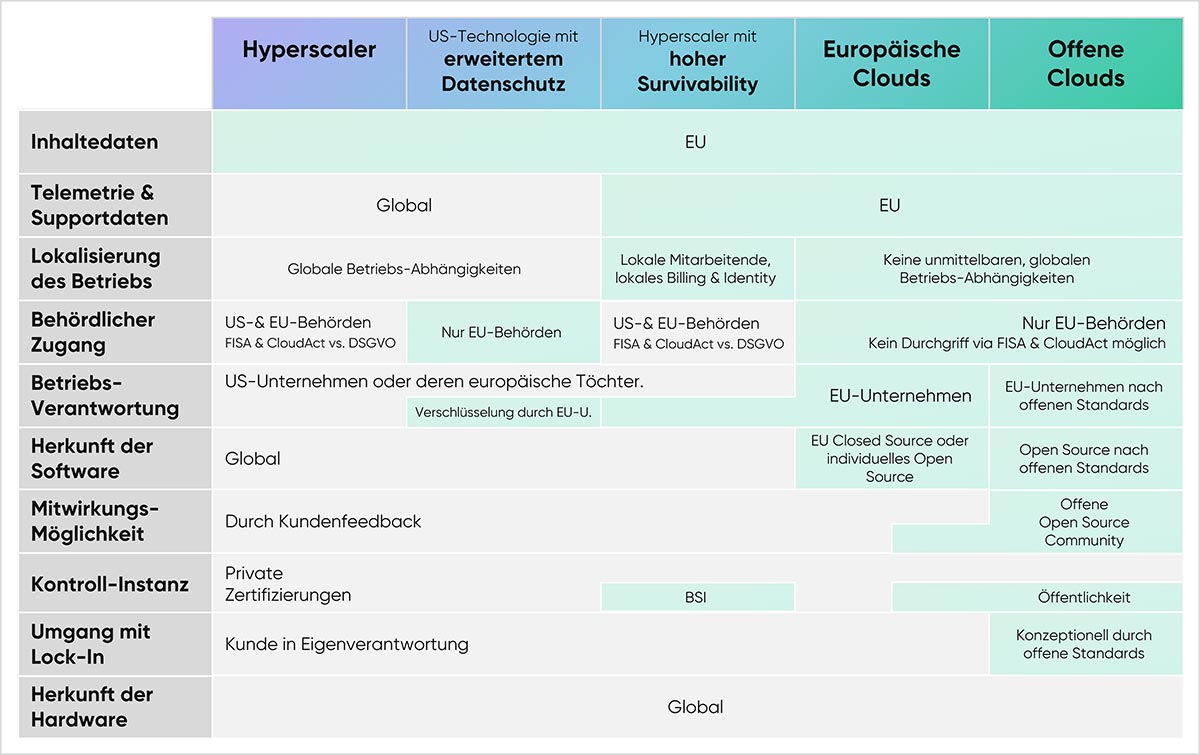

Anhand einer Kombination der „Wie“- und „Was“-Fragen lassen sich Cloud-Angebote gut hinsichtlich ihrer Souveränität (in der Dimension Kontrolle) differenzieren:

- Inhaltedaten: In welchem Land können die eigenen Inhaltsdaten des Kunden gespeichert werden?

- Telemetrie- und Supportdaten: In welchem Land werden die Daten gespeichert und verarbeitet, die im Kontext der Leistungserbringung entstehen?

- Behördlicher Zugang: Welchen Rechtsregimen unterliegt das Konstrukt aus Betreiber und Muttergesellschaft? Gibt es möglicherweise eine Rechtskonkurrenz? Die Behörden welcher Länder haben Zugang zu den Daten?

- Lokalisierung des Betriebs: Ist die Cloud frei von personellen und technischen Abhängigkeiten in Europa betreibbar? Sind alle Mitarbeitenden Europäer und in Europa ansässig und mit einer lokalen Arbeitserlaubnis ausgestattet? Hat die Cloud ein lokales Identity Management und Billing?

- Betriebs-Verantwortung: Aus welchem Land kommt der Betreiber der Cloud und gibt es eine außereuropäische Muttergesellschaft? Wird die Cloud nach transparenten Standards betrieben?

- Herkunft der Software: Aus welchem Land entstammt die Kern-Software-Technologie der Cloud? Ist die Software Open-Source? Folgt sie offenen Standards?

- Mitwirkungsmöglichkeit: Ist der Code öffentlich einsehbar? Ist das Betriebswissen einsehbar? Ist beides öffentlich zugänglich und gibt es die Möglichkeit zur Mitwirkung?

- Kontroll-Instanz: Wie wird die Einhaltung von Vorgaben oder Standards kontrolliert? Erfolgt dies lediglich durch private Zertifizierungs-Stellen? Wie stark sind lokale Behörden, etwa das BSI, involviert? Gibt es die Möglichkeit zur öffentlichen Kontrolle?

- Umgang mit Lock-In-Effekten: Wie wird mit den in der IT immer auftretenden Lock-In-Effekten umgegangen? Ist dies alleinige Aufgabe des Kunden? Wirken die Cloud-Betreiber aktiv daran mit, Wechselfähigkeit zu ermöglichen?

- Herkunft der Hardware: Aus welchem Land entstammt die Kern-Hardware-Technologie der Cloud? Woher stammen Server und Netzwerk-Komponenten?

Die o.g. 10 Kriterien sind keine streng systematische Kategorisierung (im Sinne des MECE-Ansatzes). Sie orientieren sich an den üblichen Argumenten der öffentlichen Debatte zu souveränen Clouds.

Das Spektrum der souveränen Clouds in Deutschland

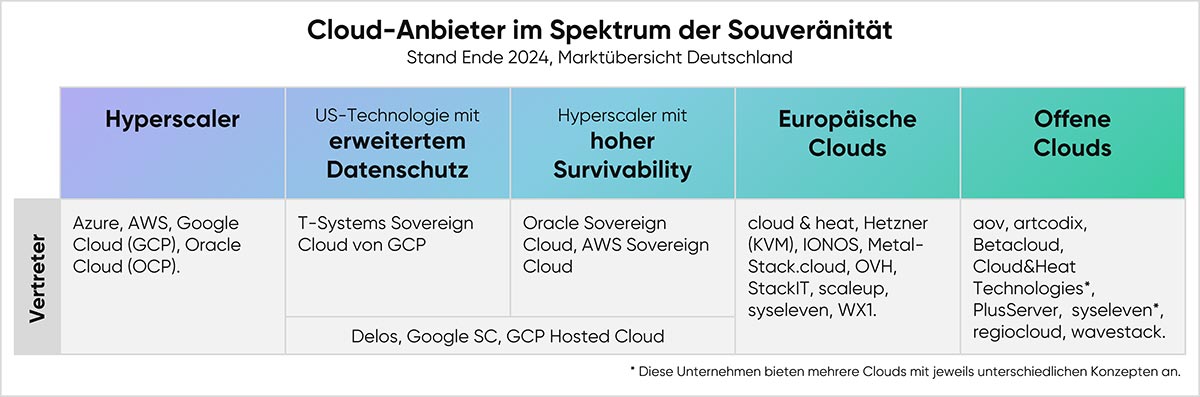

Die Angebote im Markt lassen sich darauf basierend in folgende fünf Kategorien unterteilen:

- Hyperscaler: Hier befinden sich die bekannten Public Clouds von Google, Microsoft und AWS.

- US-Technologie mit erweitertem Datenschutz: Diese Clouds nutzen US-Software-Technologie und deren Betrieb. Lediglich die Verschlüsselungs-Services werden von den EU-Unternehmen betrieben.

- Hyperscaler mit hoher Survivability: Diese Clouds unterliegen zwar weiterhin der Gesetzeskonkurrenz aus Fisa & CloudAct vs. DSGVO, werden aber von globalen Betriebsabhängigkeiten befreit. Sie können also von EU-Mitarbeitenden in Europa ohne Abhängigkeiten zu globalen Billing- oder Identity-Services auch in einer Krisensituation ohne US-Support betrieben werden.

- Europäische Clouds: Europäische Clouds werden von EU-Unternehmen betrieben und nutzen dafür europäische Software-Technologie bzw. eigene Implementierungen von Open-Source-Softwares.

- Offene Clouds: Diese Clouds werden ebenfalls von EU-Unternehmen betrieben, nutzen dafür aber Open-Source-Software gemäß offener Standards. Der Betrieb erfolgt ebenfalls anhand transparenter Standards. Dadurch ist der Wechsel zwischen den Anbietern besonders einfach, kostengünstig und schnell.

Die folgende Grafik zeigt das Spektrum der souveränen Clouds in Deutschland.

Marktübersicht der souveränen Clouds

Aus dieser Kategorisierung ergibt sich für Deutschland im Jahre 2024 die in Grafik 5 gezeigte Marktübersicht.

In der Kategorie „US-Technologie mit erweitertem Datenschutz“ lässt sich die T-Systems Sovereign Cloud von GCP einsortieren. Gleichermaßen gehören in diese Gruppe Cloud-Lösungen, die von US-Unternehmen (oder deren EU-Töchtern) betrieben werden, bei denen sich aber die Kunden selbst um die Verschlüsselung kümmern.

Zu den „Hyperscalern mit hoher Survivability“ gehören die Sovereign Clouds von Oracle und AWS.

Delos, GCP Sovereign Cloud und GCP Hosted Cloud kombinieren die Varianten „Hohe Survivability“ mit „erweitertem Datenschutz“, weil sie ihr Betriebskonzept vollständig lokalisiert haben und, im Gegensatz zu den Sovereign Clouds von AWS und Oracle, gleichzeitig auf EU-Betreiber setzen. Grundsätzlich fallen in diese Kategorie auch alle Private Clouds, die auf VMware basieren.

In der Spalte „europäische Clouds“ finden sich Clouds mit eigenem Closed-Source (wie jene von IONOS) sowie Lösungen, die auf nicht-standardisierten Open-Source-Ansätzen beruhen (wie jene von OVH und StackIT)

Um die besonders konsequente Offenheit jener Clouds zu betonen, welche auf den Sovereign Cloud Stack setzen, haben wir in diesem Jahr die Kategorie „offene Clouds“ eingeführt. Diese setzen auf offene Standards nicht nur bei der Software selbst, sondern auch bei deren Konfiguration und Betrieb. Kunden von SCS-Clouds können daher besonders einfach, kostengünstig und schnell Anbieter wechseln.

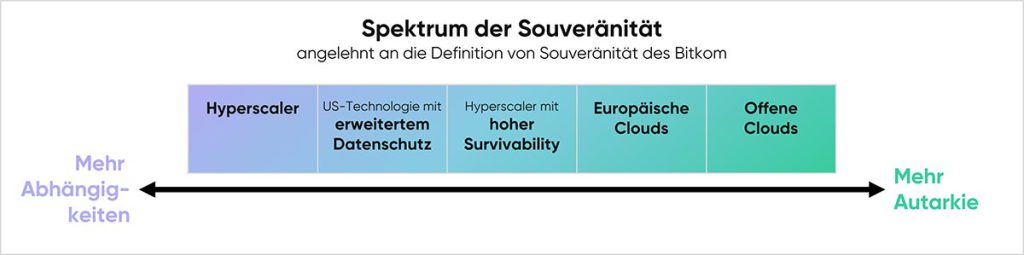

Im Ergebnis ergibt sich daraus folgendes Spektrum der Souveränität:

Nicht in die Irre führen lassen!

Die Marktübersicht impliziert aufgrund der Sortierung von links (hohe Abhängigkeit) nach rechts (mehr Autarkie), dass die souveränen Clouds mit „erweitertem Datenschutz“ weniger souverän sind als jene mit „hoher Survivability“. Diese ist so nicht korrekt, schließlich obliegt es den Cloud-Kunden selbst zu entscheiden, welches Kontrollziel ihnen wichtiger ist. Im Falle der T-Systems Sovereign Cloud von GCP kann zwar der Zugriff von US-Behörden ausgeschlossen werden, dafür ist diese Lösung im geopolitischen Krisenfall mit den USA deutlich weniger überlebensfähig.

Ebenfalls ist zu beachten, dass die Marktübersicht keine Aussagen trifft zur Leistungsfähigkeit der jeweiligen Clouds. Für wirkliche Souveränität ihrer Kunden benötigt eine IT-Infrastruktur, neben umfangreicher Kontrolle, auch umfangreiche Leistungsfähigkeit. Eine Cloud der Kategorie „offene Cloud“ kann somit einem Kunden, dem Leistungsfähigkeit wichtiger ist als Kontrolle, weniger digitale Selbstbestimmung (also Souveränität) ermöglichen.

Abschließend noch der Kommentar, dass nur existierende Clouds auch tatsächlich zur digitalen Selbstbestimmung beitragen können. Daher anbei eine Liste der uns bekannten Verfügbarkeiten.

| Cloud | Verfügbarkeit | Markteintritt |

| AWS | verfügbar | 2006 |

| Azure | verfügbar | 2010 |

| Google Cloud | verfügbar | 2011 |

| Oracle Cloud | verfügbar | 2016 |

| PlusServer | verfügbar | 2021 |

| Wavestack | Verfügbar | 2022 |

| Regiocloud | Verfügbar | 2023 |

| Aov IT services | Verfügbar | 2023 |

| Oracle Sovereign Cloud | verfügbar | 2023 |

| T-Systems Sovereign Cloud von GCP | verfügbar | 2023 |

| Artcodix | Verfügbar | 2023 |

| GCP Hosted Cloud. | verfügbar | 2024 |

| Cloud&Heat Technologies | Verfügbar | 2024 |

| Syseleven | Verfügbar | 2024 |

| Scale-up | Verfügbar | 2024 |

| AWS Sovereign Cloud | Nicht verfügbar | vsl. 2025 |

| GCP Sovereign Cloud | Nicht verfügbar | vsl. 2026 |

| Delos | Nicht verfügbar | vsl. 2026 |

Für Dezember 2024 planen wir die Veröffentlichung des aktualisierten Sovereign Cloud Benchmarks 2024. Für 2025 planen wir dort zudem die Aufnahme von europäischen Anbietern.