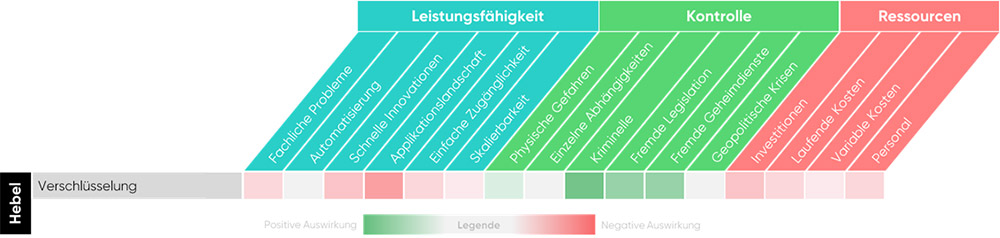

In unserem Artikel 7 Hebel für mehr Souveränität haben wir uns mit den Möglichkeiten einer Steigerung der digitalen Souveränität beschäftigt. Basis dafür sind die sieben Hebel aus unserem Whitepaper "Digitale Souveränität im Cloud-Zeitalter". In diesem Artikel werden wir den ersten Hebel, die Verschlüsselung, detailliert betrachten. Ziel ist es, den Einfluss von Verschlüsselung auf die von uns definierten Souveränitätsziele (Leistungsfähigkeit und Kontrolle) darzustellen und Vor- und Nachteile zu bewerten.

Warum verschlüsseln?

Gelangen unberechtigte Dritte an persönliche oder Firmendaten, kann großer Schaden durch Diebstahl oder Manipulation für die Betroffenen entstehen. Verschlüsselung ist dabei die wichtigste Gegenmaßnahme. Sie schützt vor unbefugtem Zugriff, etwa durch Kriminelle, Konkurrenten, Regierungen und Geheimdienste und liefert einen wichtigen Beitrag zur Kontrolle über die Datennutzung.

Verschlüsselung in der Cloud

Das Thema Cloud-Verschlüsselung spielt eine geringe Rolle in den Publikationen zur staatlichen IT:

- die Digitalstrategie des Bundes führt ein Recht auf Verschlüsselung auf, widmet ihr aber kein eigenes Themenfeld.

- Die roten Linien des BSI beinhalten Verschlüsselung nicht explizit, sondern verweisen auf den IT-Grundschutz und den Kriterienkatalog Cloud Computing C5 des BSI.

- Im IT-Grundschutz wird Verschlüsselung lediglich allgemein behandelt.

- Im Kriterienkatalog finden sich zum Thema vier Absätze, etwa zu Verschlüsselungsverfahren, Schlüsselverwaltung, Transport- und Datenverschlüsselung.

Den Chancen der Verschlüsselung im Kontext der Nutzung der Cloud werden diese Publikationen demnach nicht gerecht. Um Aufwand, Wirkung und Nutzen von Verschlüsselung zu verstehen, bedarf es einer kurzen Erläuterung zu den drei Fragen:

| A | Was wird verschlüsselt? | Wurden nur Teile der Kette verschlüsselt oder Ende zu Ende? |

| B | Wie gut ist die Verschlüsselung? | Wie gut ist die Verschlüsselungsmethode und gegen welche Art der Angriff schützt sie? |

| C | Wo liegt der Schlüssel? | Wird der Schlüssel vom Dateninhaber kontrolliert oder vom Cloud-Provider? |

Passend zu jedem Bereich gibt es Anwendungen, Methoden und Empfehlungen. Details und Hintergründe finden sich auch in unserem Interview mit Jan Tietjen zu Verschlüsselung in der Public Cloud.

Was wird verschlüsselt?

Einfach erklärt lassen Cloud-Verschlüsselung in drei Bereiche einteilen:

- Transportverschlüsselung ist die verschlüsselte Übertragung von Daten von, zu und innerhalb einer Cloud (Englisch „Encryption at transit“).

- Laufwerks- oder Datenverschlüsselung ist die Verschlüsselung von gespeicherten Informationen in der Cloud (Englisch „Encryption at rest“).

- Verschlüsselung während der Nutzung ist der Schutz von Daten, die sich in Bearbeitung befinden, wie zum Beispiel beim Confidential Computing (Englisch „Encryption at compute“).

Werden die Daten sowohl beim Transport, als auch auf dem Laufwerk auf dem ganzen Weg von Ersteller bis Nutzer verschlüsselt, wird dies „Ende-zu-Ende-Verschlüsselung“ genannt.

Wie gut ist die Verschlüsselung?

In der IT gilt, wie bei Hardware: Je komplexer ein Schlüssel, desto schwieriger ist es ihn zu knacken. Die Komplexität eines Schlüssels in der IT wird in Bit gemessen: Um an Daten zu gelangen, die mit einen 56-Bit-Schlüssel geschützt sind, benötigt ein Angreifer nur wenige Minuten. Für einen mit 256 Bit hingegen sind mehrere Erdzeitalter nötig.

Wo liegt der Schlüssel?

Die beste Verschlüsselung aller Daten, von Ersteller bis Nutzer mit den hohen Bit-Längen, ist nur hilfreich, wenn der Schlüssel nicht bei dem Akteur liegt, vor dem es sich zu schützen gilt. Daher spielt die Art und Weise der Schlüsselhaltung ebenfalls eine große Rolle.

- Standard: Im Standard der Public Cloud liegt der Schlüssel beim Public-Cloud-Provider selbst, der Kunde selbst hat keinen Einfluss auf Schlüsselerstellung, -Größe und -Haltung. Der Kunde ist somit vor Kriminellen geschützt, nicht aber vor dem Cloud-Provider selbst.

- Bring-your-own-key (BYOK): Der Kunde bringt seinen eigenen Schlüssel mit und bestimmt dessen Art und Größe, der Cloud-Provider aber kümmert sich um Schlüsselhaltung. Der Schutz ist allgemein erhöht, aber es besteht kein Schutz gegenüber dem Cloud-Provider.

- Hold-your-own-key (HYOK): Der Kunde erstellt und hält seinen eigenen Schlüssel, bestimmt dessen Art und Größe und übergibt diesen temporär an den Cloud-Provider zur Nutzung. Der Kunde ist hier auch vor dem Cloud-Provider geschützt.

Der Einfluss von Verschlüsselung auf die Leistungsziele

Verschlüsselung hat, nach unserer Einschätzung, einen neutralen bis eher negativen Einfluss auf die Ziele der Leistungsfähigkeit. Die Standardmethoden der Hyperscaler bedeuten keinen Mehraufwand für den Nutzer, so etwa sind Transportverschlüsselung und Laufwerksverschlüsselung meist standardmäßig aktiviert und benötigen zur Nutzung kein weiteres Fachwissen.

Erweiterte Verschlüsselungsmethoden, die eine Eigenleistung oder Fachwissen benötigen, können die Innovationsgeschwindigkeit und die Applikationslandschaft stark beeinflussen. Wird beispielsweise ein eigener Schlüssel eingesetzt (HYOK), der nicht beim Cloud-Provider hinterlegt wurde, muss eine eigene Schlüsselinfrastruktur aufgebaut und betreut werden. Zusätzlich können viele Standardservices, wie O365, nicht genutzt werden. Die Public Cloud wird so zu einer „Datenhalde“, ihre Vorteile wie Portfoliobreite und Einfachheit der Nutzung kommen nicht zum Tragen.

Im Rahmen unseres Whitepapers haben wir den Einfluss von Verschlüsselung auf jedes Leistungsziel abgewogen:

| Hebel / Ziel | Abwägung | Bewertung |

| Fachliche Probleme | Die Nutzung nativer Verschlüsselungsmethoden der Cloud hat grundsätzlich weder positive noch negative Auswirkungen auf die Fähigkeit einer IT-Landschaft fachliche Probleme zu lösen. Eine Trennung von Schlüssel und Cloud sowie erweiterte Methoden verringern aber die Zahl der nutzbaren Services vieler Clouds und damit deren Fähigkeit fachliche Probleme mit IT zu lösen. | -2 |

| Automatisierung | Die Nutzung nativer Verschlüsselungsmethoden der Cloud hat grundsätzlich weder positive noch negative Auswirkungen auf die Möglichkeiten der Automatisierung. | 0 |

| Schnelle Innovationen | Die Nutzung nativer Verschlüsselungsmethoden der Cloud hat grundsätzlich weder positive noch negative Auswirkungen auf die Fähigkeit zu innovieren. Erweiterte Methoden aber verlängern den Innovationsprozess. | -3 |

| Applikations-Landschaft | Die Nutzung nativer Verschlüsselungsmethoden der Cloud hat grundsätzlich weder positive noch negative Auswirkungen auf die Fähigkeit einer Cloud eine Applikations-Landschaft abzubilden. Erweiterte Methoden aber schränken die Zahl der abbildbaren Applikationen ein. | -5 |

| Einfache Zugänglichkeit | Die Nutzung nativer Verschlüsselungsmethoden der Cloud hat grundsätzlich weder positive noch negative Auswirkungen auf die einfache Zugänglichkeit der Services. Erweiterte Methoden schränken aber die Zahl der einfach nutzbaren Services ein. | -2 |

| Skalierbarkeit | Die Nutzung nativer Verschlüsselungsmethoden der Cloud hat grundsätzlich eher negative Auswirkungen auf die Skalierbarkeit der Services. | -1 |

Der Einfluss von Verschlüsselung auf die Kontrollziele

Die Kontrollziele werden durch Verschlüsselung neutral bis sehr positiv beeinflusst. So kann eine standardmäßige Laufwerksverschlüsselung die Daten bei einem Daten-Diebstahl durch Kriminelle schützen. Allerdings schützt diese nicht vor der Verpflichtung US-basierter Cloud-Provider Daten auf Anfrage an US-Behörden auszuliefern.

Erweiterte Verschlüsselung kann eine sehr starke Sicherheitsbarriere aufbauen und Zugriffe durch Geheimdienste oder Behörden verhindern oder zumindest erschweren. Die dafür notwendigen Methoden, wie HYOK oder Confidential Computing, können aber zu viel Eigenleistung führen. Verbunden mit der Einschränkung der Public Cloud-Vorteile kann, je nach Anforderung und Notwendigkeit, die Nutzung der Private Cloud sinnvoller sein. Vollständigen Schutz vor allen Angreifern gibt es allerdings auch dort nicht, wie unsere Analyse zur Sicherheit der Hard- und Software-Wertschöpfungskette zeigt.

Im Rahmen unseres Whitepapers haben wir den Einfluss von Verschlüsselung auf jedes Kontrollziel abgewogen:

| Hebel / Ziel | Abwägung | Bewertung |

| Physische Gefahren | Verschlüsselung von Daten auf Speichermedien führt dazu, dass diese bei physikalischem Diebstahl nicht ausgelesen werden können. | 2 |

| Einzelne Abhängigkeiten | Verschlüsselung schützt nicht vor Abhängigkeiten von einzelnen Software-Firmen oder Infrastruktur-Unternehmen, erhöht diese allerdings auch nicht. | 0 |

| Kriminelle | Native Verschlüsselungsmethoden der Cloud, ebenso wie erweiterte Methoden, verbessern den Schutz vor Kriminellen deutlich. Insbesondere über soziale Methoden können Kriminelle dennoch Zugang zu erhalten. | 8 |

| Fremde Legislation | Native Verschlüsselungsmethoden der Cloud führen dazu, dass fremde Behörden keinen direkten Zugriff zu den Daten erhalten. Cloud-Provider betonen, dass im Falle einer berechtigten Anfrage nur verschlüsselte Daten herausgegeben werden. Allerdings liegt der Schlüssel dabei in der Obhut des Providers. Eine Herausgabe der Daten gegenüber fremden Behörden ist somit technisch nicht auszuschliessen. | 6 |

| Fremde Geheimdienste | Native Verschlüsselungsmethoden der Cloud, ebenso wie erweiterte Methoden, verbessern den Schutz vor Geheimdiensten deutlich. Insbesondere über soziale Methoden sowie über die Software-Wertschöpfungskette kann dennoch Zugang in allen Cloud-Modellen erlangt werden. | 6 |

| Geopolitische Krisen | Verschlüsselung schützt nicht vor Abhängigkeiten von einzelnen Ländern, erhöht diese allerdings auch nicht. | 0 |

Der Einfluss von Verschlüsselung auf benötigte Ressourcen

Standardmäßige Verschlüsselungsmethoden erzeugen kaum Mehraufwand und benötigen wenig bis kein Fachwissen.

Beim Einsatz erweiterter Verschlüsselungsmethoden bedarf es in der Regel eigene Infrastruktur sowie Personal mit Fachwissen. Zudem sind Budgets für Betrieb und Weiterentwicklung notwendig. Aufwand und Auswirkung können dabei stark nach der Art der Anwendung variieren. Eine hold-your-own-key-Umgebung ist anspruchsvoller in Implementierung und Betrieb als die Nutzung eines Azure-Standard-Services zur Schlüsselhaltung (Azure KeyVault).

Im Rahmen unseres Whitepapers haben wir den Einfluss von Verschlüsselung auf die Ressourcenfaktoren abgewogen:

| Hebel / Ziel | Abwägung | Bewertung |

| Investitionen | Die nativen Verschlüsselungsmethoden der Cloud sind meist im Leistungsumfang der Services standardmäßig vorhanden. Investitionsaufwand in gewissem Umfang entsteht meist für erweiterte Methoden. | -3 |

| Laufende Kosten | Die nativen Verschlüsselungsmethoden der Cloud sind meist im Leistungsumfang der Services standardmäßig vorhanden. Für erweiterte Methoden entstehen meist feste, laufende Kosten in Form von selbst zu betreibenden Services und Mitarbeitenden. | -2 |

| Variable Kosten | Die nativen Verschlüsselungsmethoden der Cloud sind meist im Leistungsumfang der Services standardmäßig vorhanden. Für erweiterte Methoden können variable Kosten je nach Nutzung entstehen. | -1 |

| Qualifiziertes Personal | Die nativen Verschlüsselungsmethoden der Cloud können meist von den vorhandenen Admins und Entwicklern eingesetzt werden. Für erweiterte Methoden ist in der Regel zusätzliches und qualifiziertes Personal notwendig. | -2 |

Zusammenfassung

Bei unserer Bewertung bringt Verschlüsselung als Hebel zur Steigerung der Souveränität in Bezug auf Kontrolle eindeutig Vorteile. Für Leistungsfähigkeit und Ressourcen kann erweiterte Verschlüsselung aber Nachteile und Mehraufwand bedeuten.

Grundsätzlich ist Verschlüsselung wichtig und notwendig. Die Leistungsfähigkeit wird durch erweiterte Verschlüsselungsmethoden eingeschränkt, der Grad an Kontrolle aber deutlich erhöht und in Summe bedarf es mehr Budget und Know-how.

Zur systematischen Abwägung dieser Faktoren empfiehlt sich die Durchführung einer Datenkategorisierung. Dabei werden Risikowahrscheinlichkeit und Schadenpotential je Datenkategorie abgeschätzt und bewertet. Dies erfolgt bei einer Public Cloud-Nutzung durch ein „Transfer Impact Assessment“.

Grob vereinfacht dargestellt empfiehlt cloud ahead folgende Kategorien:

- Staatsgeheimnisse: Für staatliche Informationen, die unbedingt nur einem sehr begrenzten Personenkreis zugänglich sein sollen (etwa Daten zur nationalen Sicherheit), sollten besonders abgesicherte Private Clouds sowie maximal mögliche Verschlüsselungsmethoden verwendet werden. Eine Einschränkung der nutzbaren Cloud-Dienste sowie die dadurch bedingte, geringe Geschwindigkeit bei der Entwicklung neuer Features sollte in Kauf genommen werden.

- Geschäftsgeheimnisse: Für besonders wichtige Informationen privater Unternehmen (wie etwa geheime Rezepturen oder Baupläne) sollten besonders abgesicherte Private Clouds verwendet werden. Zudem kommen maximale Verschlüsselungsmethoden wie HYOK/BYOK oder doppelte Verschlüsselung (DKE) auch basierend auf der Public Cloud in Frage. Die geringe Leistungsfähigkeit sollte ebenfalls in Kauf genommen werden.

- Normale, auch personenbezogene Daten: Die Public Cloud bietet einen höheren materiellen Datenschutz als die meisten Private Clouds. Die tatsächlichen Anfragen amerikanischer Sicherheitsbehörden sind gering, der Schaden einer Herausgabe meist ebenfalls. Die Nutzung von Diensten mit hohen Sicherheitsstandards ist einfach und bedarf keines besonderen Fachwissens. Daher empfiehlt sich für alltägliche Daten von Unternehmen und Staat meist die Nutzung der Public Cloud.

Ausblick

Im nächsten Artikel betrachten wir das Thema Multi-Cloud und bewerten, inwieweit es als ein Hebel zur Steigerung der Souveränität helfen kann.