Digitale Souveränität ist die selbstbestimmte Kombination aus Leistungsfähigkeit und Kontrolle. Wie es um erstere in Deutschland bestellt ist, haben wir in unserem Post „Wie digital leistungsfähig ist Deutschland wirklich“ beschrieben. Die Forschungsfrage dieses Artikels lautet: Hat Deutschland ausreichend Kontrolle über seine IT? Hierzu erläutern wir zuerst die sechs Kontrollziele in der IT anhand konkreter Beispiele und analysieren, welche der gängigen Cloud-Modelle in welche der Kontrollziele am Besten erfüllt.

Der Katalog der Kontrollwünsche

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat in seinem Dokument „rote Linien des BSI“ insgesamt 121 Anforderungen an IT-Infrastrukturen gestellt. Zudem verweist es auf weitere Anforderungskataloge, wie IT-Grundschutz oder C5. Im Rahmen des Whitepapers "Digitale Souveränität im Cloud-Zeitalter" hat cloud ahead die Vielzahl dieser Anforderungen auf die Frage hin analysiert, ob diese ein zugrundeliegendes Kontroll-Ziel formulieren („Ein Drittstaat darf keinen Zugang zu den Daten erhalten“) oder lediglich ein Mittel zu einem solchen Ziel darstellen („Das Rechenzentrum muss auf deutschem Grund stehen“).

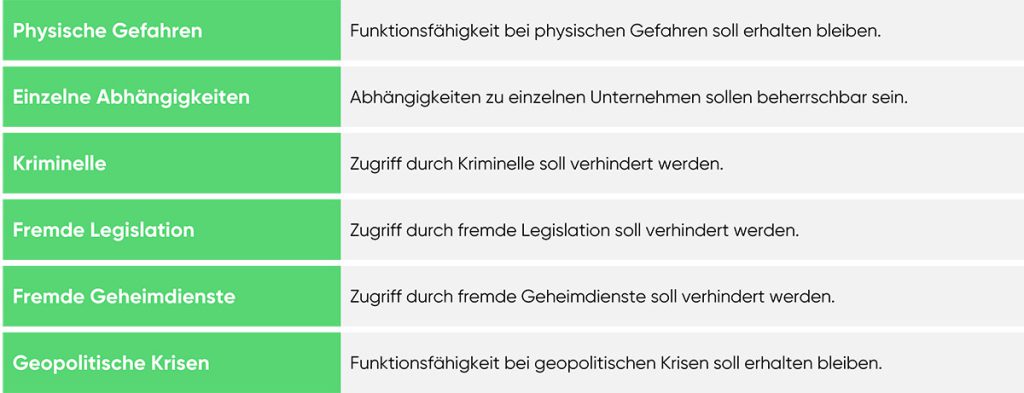

Als Ergebnis dieser Analyse ergaben sich die folgenden sechs Kontrollziele:

Die beigefügte Powerpoint-Präsentation illustriert jeden der Punkte mit Beispielen aus der Praxis.

Wieviel Kontrolle bietet welches Cloud-Modell?

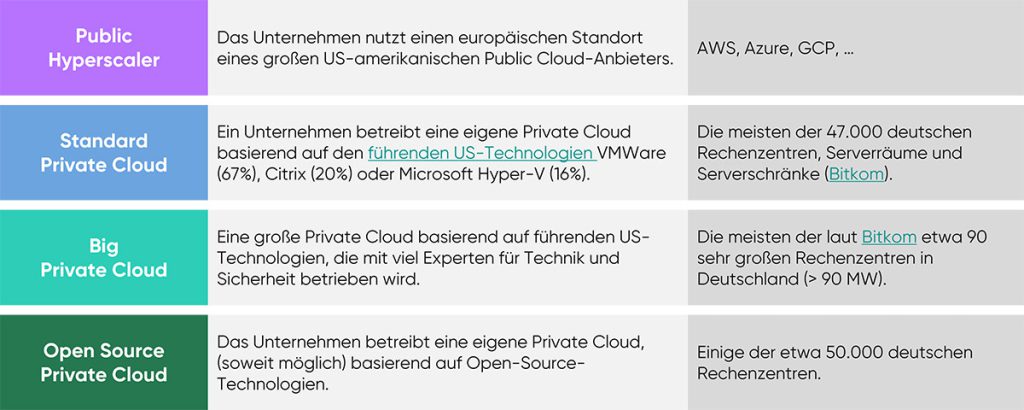

Jede Organisation, ob privates Unternehmen oder Behörde, steht vor der Frage, welche der gängigen Cloud-Modelle es für seine Anwendungen nutzen möchte. Die Public Cloud bietet einen besonders einfachen Einstieg in die Digitalisierung, aber wie steht es um deren Verfügbarkeit in einer geopolitischen Krise mit den USA? Private Clouds dagegen scheinen in solchen Situationen Schutz zu bieten, aber wie sieht es hier in der Praxis mit physischen Gefahren wie Überschwemmungen, Feuer und Redundanz der Hardware aus? Die folgende Tabelle zeigt die vier relevantesten Cloud-Modelle in Deutschland:

Die Informationen zu den Private Clouds beziehen sich auf eine Studie des Bitkom aus dem Jahr 2022. Der Verband hat herausgefunden, dass 94% der private Clouds in sehr kleinen Rechenzentren, Serverräumen und Serverschränken gehostet werden. Laut einer älteren Studie werden zu 97% US-amerikanische Virtualisierungstechnologien eingesetzt (VMware, Microsoft und Citrix). Seit 2011 ist der Marktanteil der Open-Source-Virtualisierungs-Software OpenStack deutlich gestiegen. Aufgrund der Komplexität, der aus vielen unterschiedlichen Komponenten bestehenden Technologie, ist davon auszugehen, dass insbesondere bei kleineren Clouds weiterhin die einfacher zu installierenden und wartenden proprietären US-Technologien eingesetzt werden.

In den folgenden Abschnitten analysieren wir die Stärken und Schwächen der jeweiligen Modelle je Kontrollziel.

Physische Gefahren – Größe hilft

In dieser Kategorie geht es nicht darum, das Rechenzentrum vor physischen Gefahren wie Feuer und Überschwemmungen zu schützen. Zusätzlich muss der Zugang von Unbefugten zur Hardware ausgeschlossen werden.

- Public Cloud und Big Private Cloud: Große Rechenzentren bieten mehr Schutz vor physischen Gefahren. Sie reduzieren die Brandgefahr, etwa durch CO2-Löschanlagen oder geringeren Sauerstoffgehalt in der Luft. Sie sind häufig redundant angelegt und es gibt umfangreiche Maßnahmen im Bereich Zutrittsschutz.

- Standard Private Clouds: Für die meisten der kleinen Private Clouds in Serverschränken sind vergleichbare Schutzmaßnahmen zu aufwändig und teuer.

- Open-Source Private-Clouds: Aufgrund der Komplexität der Open-Source-Clouds ist davon auszugehen, dass eher größere Unternehmen diese einsetzen. Daher ist hier auch von besserem physischen Schutz auszugehen.

Einzelne Abhängigkeiten – Die Lösung liegt woanders

Die Gefahr von Abhängigkeiten zu einzelnen Unternehmen in der IT ist groß. Ist eine Software, wie Oracle oder SAP erst einmal in Prozesse oder Anwendungen eines Unternehmens integriert, ist es oft sehr aufwändig, sich von ihr zu lösen und zu einem Wettbewerbsprodukt zu wechseln. Im Wissen um diesen Lock-In-Effekt können Technologie-Anbieter dann Preise erhöhen oder Konditionen diktieren, ohne eine größere Abwanderung von Kunden befürchten zu müssen.

Bei den genannten vier Cloud-Modellen beziehen wir uns auf Infrastruktur und Middleware. Mit entsprechendem Know-how und etwas Aufwand lassen sich Abhängigkeiten auf dieser Ebene steuern.

- Open Source Private Cloud: Aufgrund der offenen Natur dieser Cloud-Variante können alle Details der Software (mit viel Know-how) selbst angepasst werden. Sie ist somit allen anderen Clouds in dieser Kategorie überlegen. Einen Haken gibt es dennoch: Auch in diesem Modell sind meist proprietäre Hardware-Komponenten nötig, aus denen dann gewissen Abhängigkeiten (etwa zu Cisco, HP oder Dell) entstehen können.

- Alle anderen Clouds: Insgesamt können Unternehmen mit Know-how und Aufwand Abhängigkeiten in allen Cloud-Varianten kontrollieren.

Gregor Hohpe hat zum Thema Lock-In und Wechselkosten einen ausführlichen Artikel beschrieben.

Schutz vor Kriminellen – Wieder hilft Größe

Kriminelle nutzen in der Regel Sicherheitslücken in der Software oder „soziale Methoden“ wie Phishing (weiter Details hier). Der Schlüssel zur Reduktion von Ersteren sind die schnelle Verfügbarkeit von Updates und das tatsächliche Einspielen eben jener Updates. Im Umgang mit Phishing hilft die umfassende Aufklärung der eigenen Nutzer sowie schnelle Erkennung und Bereinigung befallener Systeme.

Für alle diese Aufgaben halten größere Rechenzentrums-Betreiber in der Regel bessere Mechanismen vor.

- Public Clouds: Für Hyperscaler gehört IT-Sicherheit zum Kerngeschäft. Sie unterhalten sehr große Sicherheitsabteilungen und bieten ihren Kunden entsprechende Dienstleistungen an. Sie stellen viele ihrer Softwares selbst her und haben entsprechend als erstes Zugang zu Sicherheitsupdates. Das Einspielen jener Updates erfolgt schnell und automatisiert.

- Big Private Clouds: Große Betreiber von Private Clouds können ebenfalls große Sicherheitsabteilungen unterhalten sowie schnell und automatisiert Updates einspielen. Gegenüber Public Clouds bleiben sie dennoch etwas im Nachteil, denn meist sind sie bei der Verfügbarkeit von Updates auf Dritte angewiesen.

- Standard Private Clouds: Der Schutz vor Kriminellen ist der ~47.000 Private Clouds in deutschen Serverschränken ist als deutlich niedriger einzuschätzen. Ein gutes Beispiel hierfür ist die ESXi-Sicherheitslücke bei VMWare. Diese war lange bekannt und wurde schon im Jahr 2021 von VMware behoben. Dennoch gab es 2 Jahre später eine massive Angriffswelle, welche genau jene Lücke nutzte. Die Ursache? Die verantwortlichen IT-Organisationen spielten das Update zu lange nicht ein.

Bezogen auf die IT-Sicherheit von Open-Source-Software gibt es eine große Debatte. Einige Experten halten Open-Source-Software für sicherer, schliesslich könne jeder Entwickler Sicherheitslücken erkennen und selbst schliessen. Andererseits zeigen Fälle wie log4j, dass dies nicht notwendigerweise schnell und erfolgreich passiert. Das Sicherheitsunternehmen Synopsys hat festgestellt, dass in 84% der Open-Source-Softwares bereits bekannte Schwachstellen weiterhin vorhanden sind. Andererseits werden viele OpenStack-Clouds von größeren Unternehmen wie StackIT betrieben, die sicherlich viel Aufwand in schnelle Updates investieren. Daher bewerten an dieser Stelle dieses Cloud-Modell als leicht besser als Standard-Private-Clouds in kleinen Rechenzentren.

In einem weiteren Artikel haben wir die Sicherheit von Private Clouds und Public Clouds ausführlich miteinander verglichen.

Fremde Legislation – Die Kunst den USA zu entgehen

Eine ebenfalls heiße Debatte gibt es um die Frage, ob und wie weit die USA mit Hilfe ihrer Überwachungsgesetze (FISA, CLOUD Act) auf Daten zugreifen können, die in der Public Cloud liegen.

- Open Source Private Cloud: Den bestmöglichen Schutz vor dem Zugriff über legislative Methoden bietet Open-Source-Software, die selbst betrieben wird. Vorstellbar ist hier lediglich, dass US-Behörden US-Unternehmen verpflichten geheim mit ihnen zusammenzuarbeiten, um über andere IT-Komponenten an Daten zu gelangen. In der Vergangenheit sind vergleichbare Fälle in den Bereichen Netzwerk-Hardware (e.g. Cisco) oder Verschlüsselungs-Technologien (e.g. RSA) bekannt geworden.

- Big & Standard Private Clouds: Die meisten der großen und kleinen Private Clouds in Deutschland basieren auf proprietären Technologien, die von großen US-Unternehmen wie VMware oder Citrix bereitgestellt werden. Da deren Betrieb in Europa liegt, kann kein direkter Zugriff über den CLOUD Act erfolgen. Auszuschließen ist eine auf US-Gesetzen basierende Zusammenarbeit der US-Technologie-Anbieter mit US-Behörden nicht, denn die USA können Unternehmen über Gag Orders verpflichten, über eine solche Zusammenarbeit nicht zu sprechen. Mit sogenannten Canary Warrants haben Technologieanbieter wie Apple oder Reddit einige Zeit versucht diese Geheimhaltungsverpflichtung zu umgehen.

- Public Cloud: Für die drei US-amerikanischen Public Clouds treffen alle bereits geschilderten Einschränkungen ebenfalls zu. Zusätzlich allerdings gibt es die, besonders von Max Schrems kritisierte, Gefahr des Zugriffs über Fisa und CLOUD Act. Unternehmen schützen sich vor diesem Zugriff durch geeignete technische Maßnahmen wie Verschlüsselung und Hardware Security Modules.

Die Hyperscaler veröffentlichen Statistiken zu jenen Anfragen staatlicher Stellen, über die sie berichten dürfen, also keine Geheimdienstanfragen. Hier der Link zu der Übersicht von Microsoft.

Geheimdienste – Vor Freunden oder Feinden schützen?

Über den Zugriff von Geheimdiensten haben wir einen ausführlichen Artikel geschrieben. Das Ergebnis: Wenn die Nachrichtendienste wirklich möchten, kommen sie an alle Daten heran.

An dieser Stelle lohnt sich allerdings die Unterscheidung nach Ländern. Im G10-Gesetz werden umfassende Ausnahmen zum Briefgeheimnis (Artikel 10 des Grundgesetzes) beschrieben. Diese gestatten den deutschen Diensten umfassenden Zugriff auf inländische Daten. Die US-Dienste haben gemäß der dortigen Gesetzeslage (FISA, CLOUD Act) sowie der technologischen Überlegenheit der in den USA beheimateten Unternehmen faktisch besonders guten Zugriff. Basierend auf den Technologie-Erfolgen der Chinesen lassen sich hier ähnliche Strategien vermuten (e.g. Huawei und TikTok). Andere Geheimdiensten, wie jene aus Russland oder Nordkorea, müssen sich der üblichen Methoden von Kriminellen bedienen, wie etwa die Ausnutzung von Sicherheitslücken und der Eintritt über die Software-Supply-Chain.

Unsere Bewertung in dieser Kategorie fällt demnach nicht sonderlich optimistisch aus:

- Public Cloud und große Private Clouds: Die Größe der Sicherheitsorganisationen dieser Cloud-Player lässt einen guten Schutz vor feindlichen Geheimdiensten vermuten.

- Standard Private Clouds: Wie bereits beschrieben, ist bei Private Clouds von deutlich kleineren und weniger spezialisierten Betriebs-Teams auszugehen, die ihre Software seltener aktualisieren und wenige aktive Cybersecurity-Maßnahmen unterhalten. Somit ist der Schutz vor Geheimdiensten als sehr gering zu bewerten.

- Private Cloud mit Open-Source: Einerseits sind Open-Source-Softwares, wie bereits geschildert, erhöhten Sicherheitsgefahren ausgesetzt. Andererseits werden die relevanten OpenStack-Installationen häufig von größeren Organisationen betrieben. Die Bewertung liegt daher in der Mitte.

Geopolitische Krisen – Die große Schwäche Europas

Das Musterbeispiel für die geopolitische Verwundbarkeit eines Landes ist der Fall Google/Huawei. Die Trump-Regierung verbot im Jahr 2019 dem US-Unternehmen Google Sicherheitsupdates seines Handy-Betriebssystems Android auf Huawei-Handys aufzuspielen. Weil häufige Sicherheitsupdates aber aufgrund der Verwundbarkeit gegenüber Kriminellen essenziell für die Nutzbarkeit von Mobiltelefonen sind, wurden Huawei-Geräte über Nacht praktisch unverkäuflich. Der weltweite Marktanteil des Unternehmens reduzierte sich von 20% auf 8% binnen 12 Monaten.

Jene Situation ist übertragbar auf praktisch jede US-Software. Die US-Regierung könnte, mit dem Verweis auf die nationale Sicherheit, Updates für jede US-Technologie unterbinden. Dies träfe im Bereich der Cloud alle Public Clouds sowie alle Private-Cloud-Technologien wie VMware oder Citrix. Allerdings: Auch Netzwerkkomponenten wie Cisco-Router oder HP-Server könnten von einem solchen Boykott betroffen sein. Unsere Bewertung in diesem Bereich fällt demnach durchweg am schlechtesten aus:

- Open-Source Private Cloud: Auf der Ebene des Virtualisierungssoftware besteht vollständige Unabhängigkeit von US-Regierungsentscheidungen. Einer guten Bewertung steht dennoch die Abhängigkeit zu US-Softwares und Hardwares auf den unteren Ebenen wie Netzwerk oder Chips im Weg.

- Public Cloud: Diese schneidet am schlechtesten ab, denn hier sind sowohl Betrieb als auch Technologie voll in US-amerikanischer Hand.

- Große und Standard-Public-Clouds: Hier liegt zwar der Betrieb in europäischer Hand, die Verwundbarkeit aufgrund ausbleibender Sicherheitsupdates ist dennoch hoch und direkt.

Auf Hardware-Ebene gibt es zudem für alle gleichermaßen die Abhängigkeiten zu den asiatischen Chip-Produzenten.

Kontrolle heute: Durchwachsen.

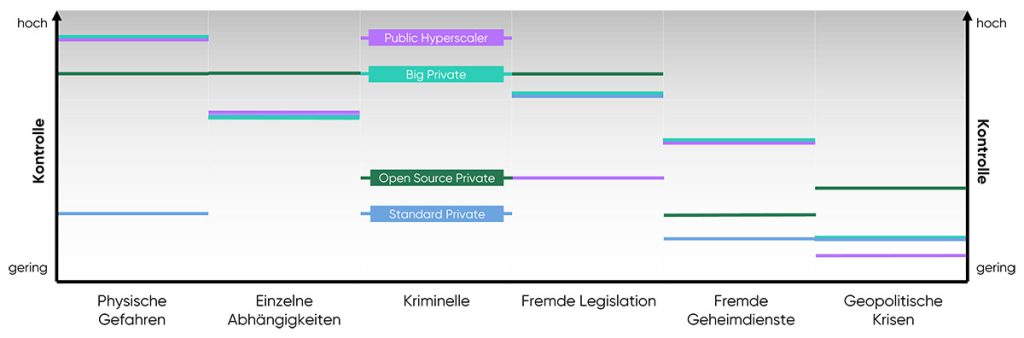

In der Übersicht ergibt sich ein gemischtes Bild.

Die Hyperscaler sowie die großen Private Clouds führen beim Schutz vor physischen Gefahren und Kriminellen. Abhängigkeiten auf den unteren Ebenen des Stacks (Infrastruktur und Middleware) lassen sich überall gut kontrollieren – Know-how und die Bereitschaft zur Investition vorausgesetzt. Gegenüber dem Zugriff fremder Legislation schützen am besten die Private Clouds, völlig ausgeliefert sind Organisationen aber bei der Public Cloud auch nicht. Schutz vor Geheimdiensten und geopolitischen Auseinandersetzungen bietet kein Cloud-Modell so richtig.

Kontrolle morgen: Was wäre möglich?

Souveräne Clouds auf Basis der Technologien von Microsoft und Google sind in Entwicklung. Diese werden kommen und einen deutlich besseren Schutz vor dem CLOUD Act bringen.

Die beiden großen Schwachpunkte, fremde Geheimdienste und geopolitische Unabhängigkeit, aber werden bleiben. Diese lassen sich nur begegnen mit dem systematischen Aufbau von leistungsfähigen europäischen IT-Unternehmen, von Netzwerk-Komponenten über IT-Infrastruktur-Technologie und -Betrieb, bis zur Middleware. Erste Versuche dazu existieren: Die OSB-Alliance entwickelt im Auftrag von Gaia-X einen eigenen Cloud-Stack und SAP soll eine offene europäische Cloud-Infrastruktur entwickeln.

Wird das reichen? Wir von cloud ahead meinen: Nein. Entwicklungen im Staatsauftrag können sicherlich einzelne Abhängigkeiten lösen, lieber wäre mir aber ein lebhaftes, europäisches Ökosystem aus Venture Capital-Funds und lokalen Entrepreneuren. Wir hätten damit die Chance, nicht nur in alten Technologien aufzuholen, sondern direkt Führungsrollen in den nächsten und übernächsten Technologiezyklen zu übernehmen.