Europa spricht viel von digitaler Souveränität

Seit Jahren beschäftigen sich diverse Interessengruppen, Vereine, Parteien, Gremien und Politiker in Deutschland und der EU mit der Thematik der digitalen Souveränität. Schon 2015 wurde von Bitkom eine „Positionsbestimmung und erste Handlungsempfehlungen für Deutschland und Europa“ herausgegeben. Und auch Angela Merkel hat 2021 mit anderen Staatschefinnen in einem Brief an die EU appelliert, dass Europa „seine digitale Souveränität stärken“ muss. Genauso beschäftigt sich der IT-Planungsrat des Bundes damit.

Warum darüber aber intensiv gesprochen wird, welche Ängste dahinterstecken und welche tatsächlichen Abhängigkeiten dahinterstehen, soll in diesem Artikel beleuchtet werden.

Was sind die Szenarien der Unsouveränität?

Um zu erläutern, was Unsouveränität im Bezug auf Cloud bedeutet, werden zunächst exemplarisch die, aus unserer Erfahrung, am häufigsten genannten Sorgen von Organisationen vor der Public Cloud dargelegt. Um eine übersichtliche Darstellung zu ermöglichen, wurden die einzelnen Punkte gruppiert. Darauf aufbauend wird bewertet, wie relevant die Sorgen in der aktuellen Situation europäischer IT tatsächlich sind.

Sorge 1: „Cloud macht uns abhängig“

Wenn eine Organisation ihre IT in die Public Cloud migriert, verschieben sich nicht nur Investitionen, Auslastungsrisiken und Betriebskosten von der Organisation zum Cloud-Anbieter, sondern auch Know-how, Preisfindung und die konkrete Ausprägung der Leistung. Ein durchschnittlicher Kunde kann diese Faktoren nicht beeinflussen und die Systeme im Notfall nicht schnell selbst aufbauen. Er ist somit in Bezug auf das eigene Geschäftsmodell vom Cloud-Provider und dessen Technologie sowie deren Verfügbarkeit abhängig.

Diese Abhängigkeit ist grundsätzlich vorhanden für die gesamte Wertschöpfungskette, von Infrastruktur über Middleware bis zur Anwendungssoftware (Stack). Zwar werden die meisten Services in ähnlicher Form auch von anderen Cloud-Providern angeboten, Organisationen können somit wechseln – verbunden allerdings mit Aufwand und Risiken.

Dabei lässt sich sagen, dass die Wechselkosten bei einer Applikation sehr gering sind, wenn die Applikation Marktstandards oder allgemein genutzte Open-Source-Software verwendet, wie zum Beispiel Kubernetes oder Linux-VMs. Echte Lock-In-Effekte existieren dagegen bei proprietärer Software, also Services, die so nur bei einem Anbieter existieren, wie zum Beispiel Microsoft PowerBI. Dadurch werden Konzentrations- und systemische Risiken gefördert.

Im Falle politischer Sanktionen könnten die Cloud-Anbieter zudem von einem auf den anderen Tag gezwungen sein, den Service einzustellen. Ein Beispiel hierfür ist die Entscheidung von MongoDB, ihren Service im März 2022 abrupt in Russland einzustellen (Quelle).

Sorge 2: „Wir verlieren die Kontrolle über unsere IT“

Wer Teile seiner IT-Wertschöpfung outsourced, ob an einen klassischen Dienstleister oder in die Public Cloud, verliert die unmittelbare Kontrolle über diese Wertschöpfung. Beim traditionellen Outsourcing an einen lokalen Dienstleister konnte der Kunde noch Vorgaben definieren und eigene Audits durchführen, in der Public Cloud dagegen bleiben ihm auch diese Möglichkeiten verwehrt: Die großen Hyperscaler wehren sich aufgrund der Vielzahl von Kunden sowohl gegen individuelle Audits als auch gegen spezifische Vorgaben im Rahmen von Ausschreibungen.

Im Ergebnis erleiden Public-Cloud-Kunden einen vollständigen operativen Kontrollverlust über alle Details der hinter der API liegenden Leistungserbringung: Wer hat Zugang zu welchen Daten, welcher Mitarbeiter hat welche Berechtigungen, welche Daten werden in welchem Land mit welchem konkreten Anlass verarbeitet? Wann werden Update und Patches in welcher Version aufgespielt? Mit welchen anderen Kunden werden welche Ressourcen geteilt?

Einzelne Kunden müssen diesen Kontrollverlust akzeptieren und sich mit der Tatsache trösten, dass sie, wie bei ihren Elektrizitäts- und Abwasserdienstleistern, auf erfolgte Audits Dritter vertrauen müssen (hier die Compliance-Übersichten für Azure und AWS). Die großen Banken dagegen haben eine alternative Lösung gefunden: Die Collaborative Cloud Audit Group (CCAG). Mit deren Hilfe führen sie gemeinsame Branchen-Audits der Cloud-Dienstleister durch.

Sorge 3: „Sicherheit und Datenschutz existieren da nicht“

Viele Organisationen sorgen sich im Kontext der Public Cloud um Sicherheit und Datenschutz, also sowohl um die Sicherheit ihrer eigenen Daten, als auch um die Einhaltung aktueller rechtlicher Rahmenbedingungen.

Bezogen auf die technische Sicherheit herrscht in der Public Cloud geteilte Verantwortung zwischen Cloud-Provider und Kunde: Für die Sicherheit des eigentlichen Cloud-Services ist der Provider zuständig, für die sichere Konfiguration und Nutzung der Kunde. Empirisch gesehen gibt es keinen klaren Hinweis darauf, ob Kunden oder Cloud-Provider häufiger Fehler begehen und ob klassische IT-Dienstleister weniger Sicherheits-Incidents erzeugen als amerikanische Hyperscaler.

Bezogen auf die Datenschutz-Sorgen gibt es dagegen eine Schlüssel-Herausforderung: Amerikanische Hyperscaler sind der amerikanischen Gesetzgebung unterworfen, insbesondere dem CLOUD-Act, einem Gesetz aus dem Jahr 2018. Dieses verpflichtet alle amerikanischen Unternehmen, Daten, welche in deren Besitz sind, auf Anfrage an amerikanische Behörden herauszugeben. Dabei ist es egal, ob die Daten in Rechenzentren in den USA oder in Europa gespeichert sind. Dem gegenüber steht die europäische Datenschutzgrundverordnung (DSGVO), die eine Weitergabe solcher Daten nur für anerkannte Drittstaaten ermöglicht – zu denen die USA aktuell nicht gehört (Quelle). Die amerikanischen Hyperscaler stehen hier somit vor einem Dilemma, welches aktuell noch nicht gelöst ist.

Der Kunde wiederum kann dieses Thema für sich lösen, indem er entweder dem Transfer der Daten in den USA über die sogenannten Standard Contractual Clauses zustimmt oder die Daten mit komplexen Verfahren auf eine Weise verschlüsselt, dass dem Cloud-Provider gar keine lesbaren Daten vorliegen, welche in die USA übermitteln könnten.

Für die konkrete Anwendung gibt es dazu inzwischen eine Empfehlung des europäischen Datenschutzausschusses sowie einen neuen Anlauf von USA und EU zur Klärung des Grundsatzproblems.

Eine besondere Sorge im Kontext von Datenschutz und Sicherheit ist der Zugriff von ausländischen Geheimdiensten zu politischen oder wirtschaftlichen Zwecken. Die offizielle Informationslage hierzu ist naturgemäß dünn, die bekannten Fälle der jüngeren Zeit weisen aber darauf hin, dass der Zugang zu IT-Infrastrukturen über viele unterschiedliche Wege verläuft. Dazu gehören Backdoors in Routern, simple DDOS-Attacken auf Rechenzentren, Zugriffe über Fehler in der Middleware und Angriffe auf die Software-Supply-Chain.

Sorge 4: „Die Kosten sind in der Cloud unkontrollierbar“

Bezogen auf Kosten und Public Cloud gibt es eine Vielzahl an Annahmen, wovon wir einen Teil exemplarisch darstellen.

Annahme 1: Die Kosten insgesamt explodieren im Vergleich zum klassischen Rechenzentrum.

Die Preisstruktur von IT ändert sich mit dem Übergang von klassischer IT zur Cloud. Vergleichbar mit dem Autokauf erzeugt die Eigenherstellung von IT-Leistungen am Anfang hoher Investitionskosten (Preis des Autos) bei relativ niedrigen Betriebskosten (monatliche Versicherung und Benzin pro Kilometer). Die Public Cloud dagegen wird unter Verzicht auf Investitionskosten überwiegend und ähnlich zu Carsharing nach Nutzung abgerechnet. Wenn Cloud-Neulinge nach der Migration in die Public Cloud ihre bestehenden Prozesse nicht an das Modell „Car Sharing“ anpassen und den gebuchten Wagen ungenutzt in der Garage stehen lassen, explodieren die Kosten tatsächlich. Was in der Analogie nach einer sehr einfachen Umstellung klingt, ist in der konkreten Umsetzung in der IT durchaus herausfordernd: Eine Applikation so umzustellen, dass sie IT-Ressourcen tatsächlich freigibt, wenn sie diese nicht benutzt, kann Jahre dauern und viel Personalaufwand bedeuten.

Annahme 2: Die Cloud-Provider nutzen den in Sorge 1 geschilderten technische Lock-In zu wiederkehrenden Preiserhöhungen aus.

Diese Sorge trifft ebenfalls auf einen wahren Kern. Nutzen komplexe Kern-Anwendungen eines Unternehmens einen proprietären Service eines Cloud-Anbieters, wie zum Beispiel Microsoft O365, kann dieser praktisch beliebig die Preise des Services erhöhen, ohne Gefahr zu laufen, seine Kunden zu verlieren. Diese Gefahr existiert allerdings gleichermaßen für IT-Anbieter in klassischen Rechenzentren. Amazon etwa benötigte mehrere Jahre, um sich seiner 7500 Oracle-Datenbanken zu entledigen. Der Kommentar des Nutzers FLECOM unter dem Video entspricht dem Gefühl vieler IT-Mitarbeiter:innen: „Oracle doesn‘t have customers, it has hostages“.

Annahme 3: Die Kostenerstattungen bei Service-Ausfällen sind deutlich geringer als der entstehende Schaden.

Bei Ausfällen oder Unterschreitung der gebuchten Service Level Agreements (SLA) sind Schadensersatzzahlungen meist vertraglich ausggeschlossen. Beispielsweise schließt Microsoft in ihren terms of use bei der Nutzung von APIs jegliche Haftung für Schäden aus, die durch eine Unterbrechung oder Störung verursacht werden. In der Regel ist somit nur eine Erstattung der angefallen Cloudkosten für die nicht nutzbare Zeit vereinbart. Dadurch kann ein Ausfall für einen Cloud-Provider nur einen Einnahmeverlust bedeuten. Da große Ausfälle bei allen Cloud-Providern immer wieder passieren, ist diese Sorge nicht unbegründet. Ihre Folgen können für den Cloudkunden weitaus schwerwiegender sein, wie ein Ausfall bei AWS zeigt.

Sorge 5: „Meine Organisation ist noch nicht bereit“

Eine weitere Sorge vieler Geschäftsführer betrifft die Erfahrung und den Kenntnisstand der eigenen Mitarbeiter. So besteht eine Gefahr darin, dass diese sich nicht mit den zugrunde liegenden Technologien auskennen und dementsprechend eine Cloud-Migration nicht selbst umsetzen können. In der Folge muss externes Know-How bei entsprechenden Anbietern eingekauft werden oder die eigenen Mitarbeiter müssen durch Aus- und Weiterbildungen auf einen entsprechenden Wissenstand gebracht werden. Dadurch besteht allerdings die reale Gefahr, dass die eigenen Mitarbeiter in ihrem Marktwert steigen und für Mitbewerber und den externen Jobmarkt interessant werden. Ein Wechsel in besser bezahlte Jobs bei anderen Firmen ist nicht auszuschließen.

Generell bestehen in Unternehmen große Unsicherheiten und Unwissen über mögliche Abhängigkeiten und Gefahren bei der Nutzung von Cloud Services. Gleiches gilt für die Möglichkeiten und Methoden sich davor zu schützen.

Die tatsächliche Unsouveränität durch Public Cloud?

Die Sorgen im oberen Abschnitt dieses Artikels beschreiben in der Breite die allgemeine Wahrnehmung der zurückhaltenden Organisationen bezogen auf die Cloud. Welche dieser Risiken aber sind durch die Public Cloud wirklich hinzugekommen? Und welche gab es auch schon im guten alten eigenen Rechenzentrum?

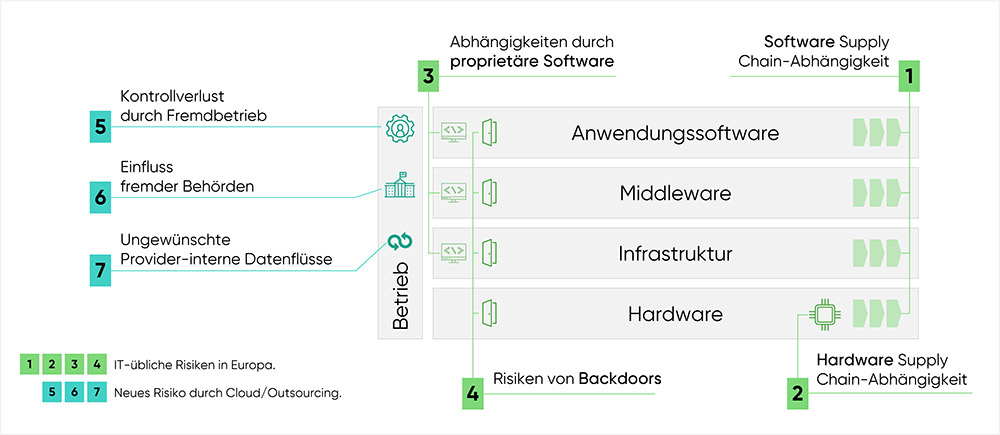

Im Folgenden sehen Sie die aus unserer Sicht wichtigsten Punkte europäischer Unsouveränität durch die Nutzung der Public Cloud:

- Unmittelbare Betriebsabhängigkeit, die durch Ausfälle bei Cloud-Providern massive Auswirkungen haben kann.

- Legaler Zugriff amerikanischer Behörden auf Daten von europäischen Unternehmen, wie im Cloud Act Gesetz erlaubt.

- Provider-interner Datenabfluss von Monitoring-Daten, wie zum Beispiel bei der Nutzung von O365.

Dazu kommen weitere vier Risiken, die gleichermaßen auf klassische Rechenzentren und private Clouds zutreffen:

- Allgemeine Hard- und Software Supply-Chain-Abhängigkeit, beispielsweise bei Huawei und dem Lizenzentzug von Android oder dem Einkauf von amerikanischer Hardware.

- Spezifische Software-Abhängigkeit, wie zum Beispiel bei der O365 Nutzung.

- Spezifische Hardware-Abhängigkeit, wie bei der Halbleiterfertigung.

- Backdoor-Potentiale in Hard- und Software, wie beispielsweise bei Cisco Netzwerkhardware.