Die Telekom startete 2023 den Bau einer Air-Gapped Cloud mit Google. 2024 bekam IONOS den Zuschlag eine Cloud mit Air-Gap für die Bundesverwaltung aufzubauen. Letzte Woche dann erklärte mir eine Führungskraft aus der deutschen Public-Branche Delos sei Quatsch, die bekämen "das nicht hin mit dem Air-Gap“. Danach fragte ich mich: Was genau ist denn diese Luftlücke? Was bringt sie, brauchen wir eine Cloud mit einer solchen und wem kann sie gelingen?

Bei TTIP gab es Air-Gap

Die NIST definiert Air-Gap wie folgt: „An interface between two systems at which (a) they are not connected physically and (b) any logical connection is not automated (i.e., data is transferred through the interface only manually, under human control)”.

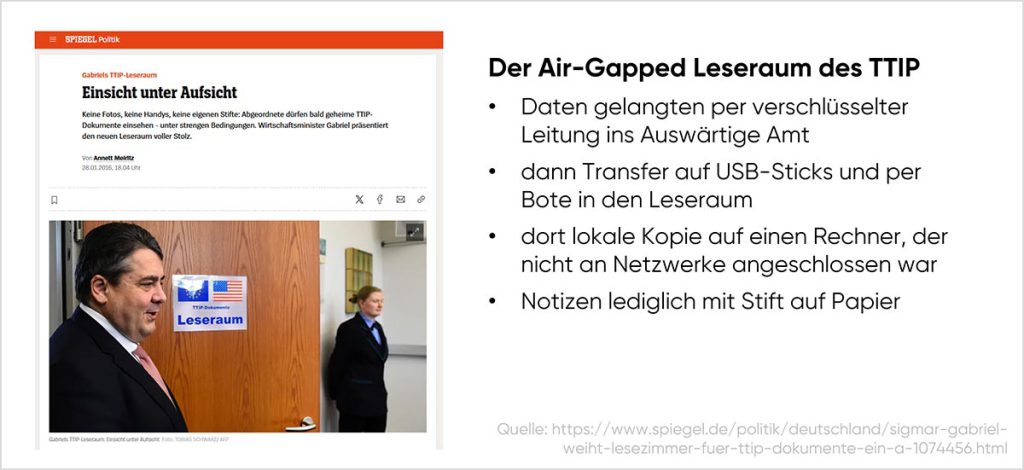

Ein Beispiel? Sigmar Gabriel etablierte einmal öffentlichkeitswirksam einen Air-Gapped-Leseraum für das transatlantische Freihandelsabkommen TTIP. Den USA als Verhandlungspartner war es wichtig, dass keinerlei Informationen über den Verhandlungsstand des Vertrags an die Öffentlichkeit gelangen. Deutsche ParlamentarierInnen allerdings sollten die Gelegenheit erhalten sich zu informieren. Der Kompromiss? Mitarbeitende von Gabriel kopierten die Daten per USB-Stick auf einen Computer ohne Netzwerkverbindung. Die ParlamentarierInnen mussten vor Betreten des fensterlosen Raums zudem ihre Handys abgeben und durften Gesehenes nur auf bereitgestelltem Papier notieren. Auf diese Weise konnte weder die Presse noch HackerInnen an die Daten gelangen.

Eine Air-Gapped Cloud ist möglich

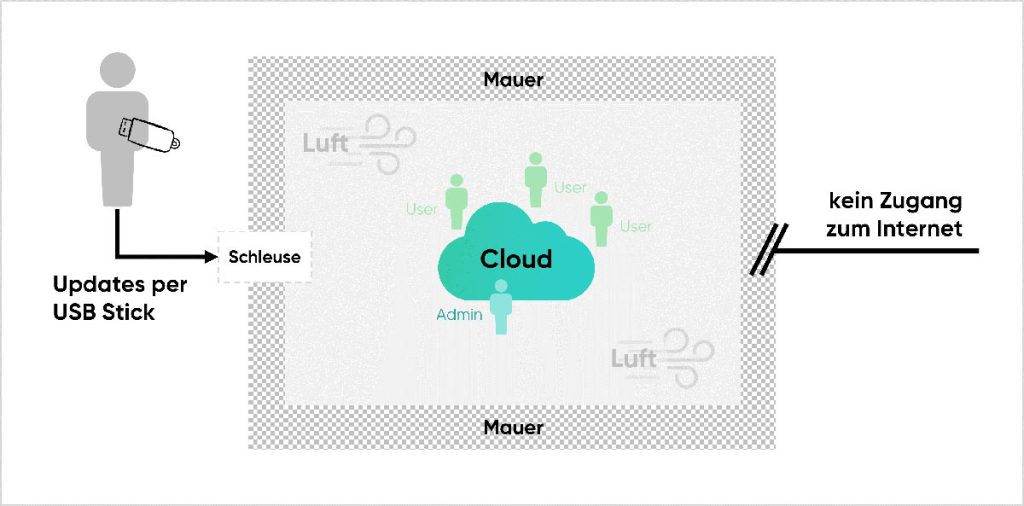

Prinzipiell lässt sich Gabriels Leseraum-Konzept auf Clouds übertragen. Die Cloud-Hardware würde einmalig in ein Rechenzentrum gebracht. Software würde per USB-Sticks aufgespielt. Sowohl AdministratorInnen als auch NutzerInnen müssten sich im gleichen Raum oder Gebäude aufhalten. Letzteres müsste Fenster und Wände besonders absichern, denn Angreifer können grundsätzlich auch durch die Luft Informationen abgreifen (siehe: Van Eck Phreaking, akustische Seitenkanalangriffe, laserbasierte Abhörmethoden).

Sehr nah an der Nist-Definition einer Air-Gapped-Cloud scheint die Secure-Drop-Infrastruktur der New York Times (Beschreibung: Auf dieser Seite auf Details klicken).

Eine echte Air-Gapped-Cloud ist also möglich. Aber ist sie das, was Deutschland heute benötigt? Fast 20 Jahre Erfahrung mit Hyperscalern zeigt folgende drei Hauptnutzen von modernen Clouds im Vergleich zu klassischer IT-Infrastruktur:

| Vorteil der Cloud | Begründung des Vorteils |

| Cloud-Provider können IT-Services effizienter und zuverlässiger herstellen. | Aufgrund der Virtualisierung der IT-Infrastruktur und der Automatisierung der Betriebs- und Bestellprozesse können in der Regel in der Cloud die gleichen IT-Services besser, transparenter und mit deutlich weniger Personaleinsatz bereitgestellt werden. |

| KundInnen der Clouds können Applikationen einfacher, schneller und besser erstellen und betreiben | Cloud vereinfacht die Nutzung von IT. Anstatt mit aufwändigen, unzuverlässigen, menschenbasierten Prozessen wird IT einfach per GUI oder API bestellt, geliefert und abgerechnet. |

| KonsumentInnen erhalten bessere, flexiblere und ausfallsicherere Services. | Dank des einfach nutzbaren, flexibel skalierbaren und großen Service-Portfolios der Cloud können auch Organisationen mit relativ wenig IT-Fokus bessere Applikationen für ihre KundInnen bereitstellen. |

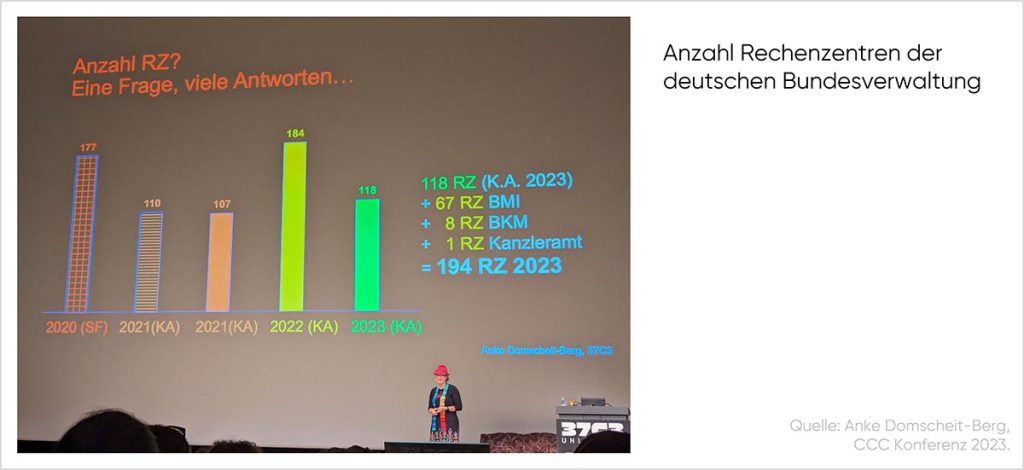

Warum also möchte die deutsche Verwaltung überhaupt in die Cloud? Es ist davon auszugehen, dass sie ihre eigenen 194 Rechenzentren (u.a. aufgrund des Demographieproblems) mit weniger Personal betreiben muss.

Zudem muss Deutschland bei der Digitalisierung aufholen. Dies bedeutet, dass die Verwaltung bessere IT-Applikationen entwickeln und betreiben muss und den BürgerInnen bessere Services zur Verfügung stellen möchte. Die drei Cloud-Nutzen also werden dringend benötigt.

Eine Air-Gapped IT-Infrastruktur aber, bei der alle, also Provider, Applikations-Verantwortliche und BürgerInnen im gleichen „Leseraum“ sein müssten, macht da beim besten Willen keinen Sinn.

Nächste Stufe: Eine Art Militär-Cloud

Die Air-Gap-Definition auf Wikipedia gibt der Bundesregierung etwas mehr Freiheit: „An air gap […] network is a network security measure employed on one or more computers to ensure that a secure computer network is physically isolated from unsecured networks, such as the public Internet […]”.

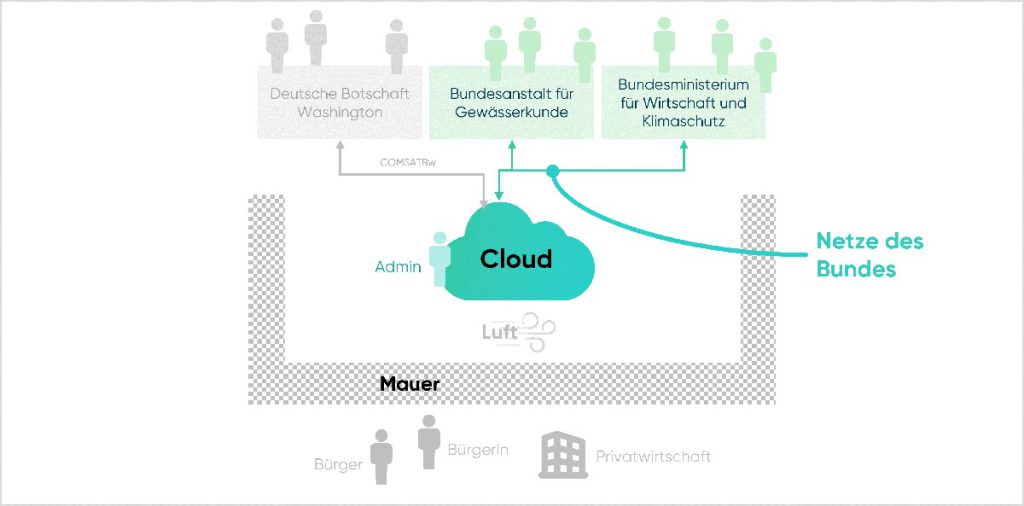

IONOS und Delos könnten also lediglich aus den besonders gesicherten Netzen des Bundes (NdB) oder anderen, noch spezielleren Netzwerken, erreichbar sein.

Auf diese Weise könnte der Bund seine 194 Rechenzentren konsolidieren und diese deutlich effizienter und sicherer betreiben. Zudem hätten die Bundesbehörden eine große Auswahl von einfach abrufbaren Cloud-Services zur Verfügung, mit der sie ihre Applikationen modernisieren können. Clouds, die abgeschottet von öffentlichen Netzen für eine klar definierte Zielgruppe innerhalb der Verwaltung reserviert sind, gibt es tatsächlich. Insbesondere Militärs und Nachrichtendienste bedienen sich solcher Air-Gapped-Clouds. Beispiele hierfür sind die Joint Warfighting Cloud Capability des Pentagon oder das Kommunikations-System der Bundeswehr, welches die eigens dafür gebauten Satelliten COMSATBw nutzt.

Allerdings: Die wundersame Digitalisierungswelle des Bundes käme nicht den Wählerinnen und Wählern zugute, denn diesen fehlt der Zugang zu diesen Netzen. Auch Länder und Kommunen müssten weiter mit ihrer „Vintage IT“ zurechtkommen. Wie politisch sinnvoll wäre also eine solche militärisch gesicherte Air-Gapped Cloud, die dem Volke nicht direkt zum Wohle gereichte? Eine Cloud also, welche die Digitalisierungsfortschritte der Verwaltung vor dem Souverän verheimlicht?

Nächste Stufe: Government Cloud

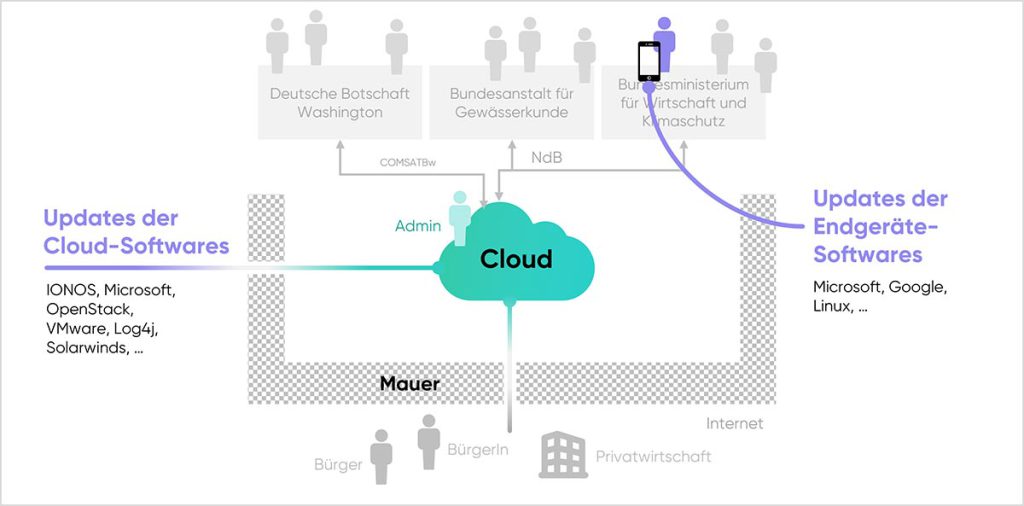

Brancheninsidern zu folge werden daher sowohl die IONOS-Cloud als auch die Delos-Cloud Zugang zum Internet erhalten. An drei weiteren Stellen noch werden die Government-Clouds Verbindungen zulassen müssen:

- Updates der Cloud Softwares: Laut dem Chief Data Officer Deutschlands, Frederik Blachetta, benötigte Azure im Jahr 2022 etwa 5000 Updates pro Monat. Bei einer Delos-Cloud mit Azure-Technologie und M365 im Jahre 2024 werden es nicht weniger sein.

- Updates der Endgeräte-Softwares: Auch BeamtInnen und Angestellte der deutschen Verwaltung benötigen Endgeräte, um Cloud-Leistungen zu konsumieren.

- Updates aller weiteren Softwares: In den Netzen des Bundes kursieren noch mehr Softwares, etwa für dien anderen Private Clouds (z.B. VMware und OpenStack) und die dazugehörige Middleware (z.B. log4j und Solarwinds).

Alle diese Softwares benötigen immer mehr Updates, die immer schneller installiert werden müssen.

Diese vielen Verbindungen werden freilich besonders gesichert. Die neuen Government-Clouds von Delos, Google und IONOS werden sicherlich alle Vorgaben für kritische Infrastrukturen (siehe: NIS2) vorbildlich implementieren. Nur Air-Gapped im eigentlichen Sinne werden weder Delos, noch IONOS, noch die meisten anderen Infrastrukturen im Universum des Bundes sein.

Die einleitend zitierte Führungskraft aus dem öffentlichen Dienst also hat Recht: „Delos bekommt das mit dem Air-Gapped nicht hin.“

Zur Modernisierung der Verwaltung macht Air-Gapped keinen Sinn

Eben war die Frage: Warum möchte die Verwaltung eigentlich in die Cloud? Jetzt frage ich mich eher: Warum möchte die Verwaltung überhaupt einen „Air-Gap“? Mir sind dazu 6 Gründe eingefallen:

| Risiko | Ziel | Beispiel | |

| A | Cyberattacke | Die Anfälligkeit für Cyberattacken reduzieren. | Ransomware |

| B | Panne | Die Anfälligkeit für Pannen der Technologie-Provider reduzieren. | Crowdstrike |

| C | Datenabfluss | Verhindern, dass über den Technologie-Provider Daten geleakt werden. | Solarwinds-Hack |

| D | Überwachung | Monitoring und Verhaltensanalyse durch den Technologie-Provider ausschließen. | Gmail |

| E | Abschaltung | Verhindern, dass der Technologie-Provider die Cloud abschalten kann. | Ausfall der Switches bei VW |

| F | Geopolitik | Verhindern, dass die Cloud zum Spielball geopolitischer Auseinandersetzungen wird. | Adobe Cloud in Venezuela |

Eine echte Air-Gapped Cloud nach dem Vorbild des Secure-Drops der New York Times bietet weitgehenden Schutz gegenüber allen 6 Risiken. Eine Cloud, die (1) für alle föderalen Ebenen der Verwaltung nutzbar ist, die (2) viele, häufig zu aktualisierenden Komponenten einsetzt und (3) deren digitale Leistungen von allen BürgerInnen genutzt werden können, bleibt anfällig für alle 6 Punkte.

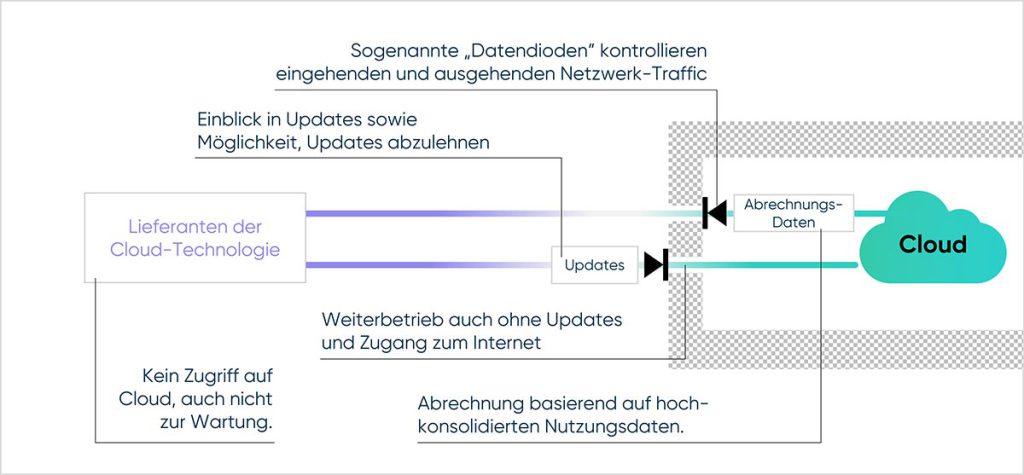

Wieso dann hält die Bundesregierung weiterhin fest an dem scheinbar irren Konzept einer Air-Gapped-Clouds? Die Antwort lässt sich aus einem Dokument ablesen, dass das BSI im Mai 2022 auf der Plattform Fragdenstaat.de veröffentlichte. Es heißt „Rote Linien des BSI für Cloud-Angebote für die öffentliche Verwaltung“. Dort legt das Bundesamt in 122 kurzen Aussagen die eigenen Kontrollziele fest. Hier ein paar Beispiele aus dem Dokument:

- R.no_external_connections: Cloud operation MUST be possible without external data connections to third parties or the vendor.

- R.only_gov_network: The cloud MUST operate if solely connected to the German government network.

- R.no_export_regulations: If export regulations influence cloud operations, on the request of the German government the vendor MUST ensure continuous operations and alignment with worldwide functionalities.

- R.no_functional_limit: The vendor MUST NOT be able to limit the cloud functionality by any technical means.

- R.no_data_exchange: The cloud SHOULD NOT exchange any data and meta data with any third parties including the vendor.

Den Beteiligten also sind die Herausforderungen A-F durchaus klar. Sie wissen zudem, dass eine Art Military-Cloud mit einer kleinen Nutzergruppe die Verwaltungsmodernisierung zu wenig voranbrächte. Somit obliegt es nun dem BSI, die Kontrollziele der Bundesregierung für ihre Government-Clouds auch ohne einen Air-Gap sicherzustellen.

Ein Zertifikat für „Rote-Linien-Compliance“

Claudia Plattner und KollegInnen ringen also nun seit Jahren mit ihren Counterparts bei Microsoft, IONOS et. al. zu den technischen und organisatorischen Details der Implementierung dieser Clouds.

Genau diese Details aber haben es in sich. Was etwa passiert, wenn das BSI regelmäßig Updates von Service X ablehnt, der erwünschte Service Y aber eine neue Version von X benötigt? Wie gelingt es Delos, nachdem die Cloud im Autarkie-Modus war, die vielen Updates in der richtigen Reihenfolge aufzuspielen? Wie genau kann das BSI die Software kontrollieren? Versteht das Amt eigentlich, was es da kontrolliert?

Soweit ich weiss, hat das BSI noch keine der souveränen Clouds offiziell geadelt mit Titel „Rote-Linien-konform“. Zudem ist zu vermuten, dass sich die roten Linien weiterentwickelt haben. Zumindest das Kontrollziel „R.federal_operator: The cloud MUST be operated by the Federal Government or its employees.“ ist mit Delos im SAP/Arvato-Konstrukt nicht realisierbar.

2022 hat Apple vom BSI eine Freigabe für die Verwendung von iOS für besonders geheime Dokumente in der Deutsche Verwaltung erhalten. Welche Cloud von welchem Anbieter wird zuerst eine Freigabe für erlaubte Cloud-Infrastrukturen erhalten? Wer erhält sie überhaupt?

Ich würde mein Cents auf Oracle setzen. Warum? Das Unternehmen hat, im Vergleich zu AWS, Apple, Google und Microsoft, relativ wenig partizipiert am E-Commerce-, Consumer- und AI-getriebenen Aufschwung der letzten 20 Jahre. Im Grunde ist die Truppe von Ellison hängen geblieben in kontroll-orientierten Branchen wie Finanzen, Gesundheit und Verwaltung. Deren Sprache zu sprechen nun wird zum echten Wettbewerbsvorteil im Rennen um die Gunst des BSI.